Mobile Security

09.04.2016, 01:01 Uhr

Gefahren für mobile Systeme vermeiden

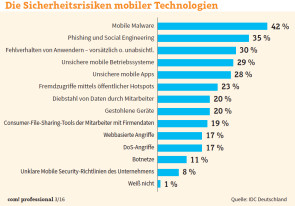

Die Bordmittel der Systemplattformen reichen oft nicht aus, um Smartphones für den professionellen Einsatz abzusichern. com! zeigt, worauf es bei der Sicherung mobiler Geräte ankommt.

Für Unternehmen zahlt sich der Einsatz von mobilen Geräten aus. In einer Studie des Marktforschungsunternehmens IDC gaben 38 Prozent der deutschen Firmen an, Smartphones, Tablets und Convertibles hätten ihre Geschäftsprozesse verbessert. Gut ein Drittel nannte als Vorteil zum Beispiel eine höhere Flexibilität der Mitarbeiter.

Doch diesen Vorzügen stehen auch erhebliche Risiken gegenüber – vom Diebstahl wertvoller Daten bis zum Einschleusen von Viren, die die IT-Infrastruktur lahmlegen.

Gefragt ist eine umfassende Sicherheitsstrategie. Das ist vielen Unternehmen auch bewusst. So ergab dieselbe Untersuchung, dass für 66 Prozent der IT-Entscheider der Schutz von mobilen Geräten, Anwendungen und Inhalten höchste Priorität hat.

Eine Sicherheitsstrategie für mobile Systeme zu erarbeiten und umzusetzen, ist allerdings alles andere als trivial. Dafür müssen die Konzepte und Massnahmen an zu vielen Stellen ansetzen.

“„Die potenziellen Angriffsziele bewegen sich jenseits von Firewalls und den unternehmenseigenen Netzwerken. Sie sind etwa auf Smartphones und Tablets zu finden.“„

Wo überall Angriffspunkte vorhanden sind und wie man sie beseitigen oder zumindest reduzieren kann, zeigt com! professional im Folgenden auf. Die vorgeschlagenen Massnahmen sind meist eine Sache des Managements, nehmen aber oft auch die Mitarbeiter mit in die Pflicht.

Viele unterschiedliche Endgeräte

Die Herausforderung beginnt schon bei dem Umstand, dass es den meisten Unternehmen heute kaum noch möglich ist, eine Art Monokultur im Bereich Mobilsysteme durchzusetzen. Vorgaben nach dem Motto, alle Beschäftigen müssen ausschliesslich iPhones oder Blackberry-Smartphones einsetzen, sind nicht mehr zeitgemäss. Dies gilt auch für Branchen, die lange an solchen Modellen festhielten, beispielsweise den Finanzsektor. Vor allem im EMEA-Raum sind laut einer Studie von Citrix häufig mehrere Mobilplattformen parallel im Einsatz. In Unternehmen dominiert demnach Apples iOS mit einem Anteil von mehr als 50 Prozent vor Android (27 Prozent) und Windows (16 Prozent).

Das bedeutet für IT-Sicherheitsverantwortliche, dass sie zwei oder sogar noch mehr Betriebssystem-Versionen verwalten und sicher machen müssen. „iOS, Android, Blackberry OS und Windows Phone haben unterschiedliche Schnittstellen, über die eine Sicherheitslösung in das System integriert werden kann“, erläutert Gert-Jan Schenk, Vice President EMEA bei Lookout, einem Spezialisten für die Sicherheit von Smartphones und Tablets. „Durch unterschiedliche Update-Rhythmen der Betriebssysteme kommen nahezu ständig neue Funktionen hinzu, die die Sicherheitslösung, aber auch die Unternehmensstruktur berücksichtigen muss.“

Dennoch ist das Absichern von mobilen Systemen zuletzt einfacher geworden: Die neuesten Betriebssystemversionen iOS 9, Android 6 (Marshmallow), Windows 10 und Blackberry 10 nutzen alle ein Sandbox-Konzept. Eine Sandbox sperrt Applikationen auf dem Mobilsystem gewissermassen in einem gesicherten Bereich ein und verhindert, dass eine Anwendung nach Belieben auf systemkritische Dienste und Einstellungen oder auf Daten zugreift.

Für mehr Sicherheit sorgt auch das Verschlüsseln von Daten und Systempartitionen sowie der Einsatz separater Bereiche für private und geschäftliche Daten und Apps. Solche Container stellen beispielsweise Samsung Knox, Android for Work und Blackberry zur Verfügung.

Bei Android 6 kommt zudem ein überarbeitetes Berechtigungssystem zum Zug. Es ermöglicht im Gegensatz zu früheren Versionen, jeder App vorzugeben, was diese darf und was nicht. So kann der Nutzer etwa unterbinden, dass eine Applikation das Adressbuch auf dem Mobilgerät kopiert und auf Servern in anderen Ländern speichert oder sich Zugriff auf Mikrofon und Kamera verschafft.

Wenn viele Geräte zu verwalten sind, die noch dazu von unterschiedlichen Herstellern stammen, dann empfiehlt sich der Einsatz einer Mobile-Device-Management-Lösung (MDM) beziehungsweise eines Softwarepakets für das Enterprise Mobility Management (EMM). Letzteres verwaltet nicht nur Berechtigungen, sondern auch Inhalte und Daten. Mit MDM und EMM gleichermassen können Administratoren Einstellungen zentral für mehrere Endgeräte vorgeben. Sie arbeiten in der Regel auch mit unterschiedlichen Systemplattformen zusammen. Das heisst, dass sich gleichzeitig die Sicherheitseinstellungen für Android, iOS, Windows und Blackberry OS ändern lassen.

Sicherheitsrisiken bei Apples iOS und Android

Neue Betriebssystemversionen bedeuten aber nicht immer nur mehr Sicherheit, sondern oft auch neue Sicherheitslücken. So ermöglicht es der populäre Sprachassistent Siri, Daten auszulesen, selbst wenn die Bildschirmsperre von Apple iOS aktiviert ist. „Die Bildschirmsperre auf iOS-Geräten deaktiviert nicht automatisch die Spracherkennung Siri. Es mag zwar praktisch sein, jederzeit mündliche Befehle erteilen zu können, ohne vorher die Sperre durch Eingabe einer Zahlenfolge oder eines sonstigen Codes aufheben zu müssen“, sagt Udo Schneider, Security Evangelist DACH bei Trend Micro. „Doch leider verliert dieser Sicherheitsmechanismus dadurch zu einem Gutteil seinen Sinn.“

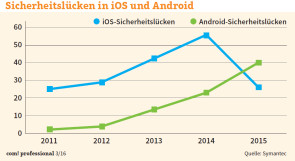

Trotz der neuen Sicherheitsfunktionen besteht also kein Grund zur Entwarnung. Im Gegenteil, selbst bei Systemen, die als besonders sicher gelten, nimmt die Gefahr zu. Laut Symantec-Fachmann Thomas Hemker ist zum Beispiel in den vergangenen 18 Monaten die Zahl der Malware-Angriffe auf Apple-Systeme stark gestiegen.

Zero Day Broker hätten sogar Prämien für Informationen über Schwachstellen in iOS 9 ausgelobt. „Für einen Jailbreak in iOS 9.1 wurde vor Kurzem eine Million Dollar gezahlt“, so Hemker. iOS-Nutzer sollten sich also nicht in Sicherheit wiegen. Längst ist nicht mehr allein Android das primäre Zielobjekt von Kriminellen, die mobile Systeme kompromittieren wollen.

Risiken bei Android

Dramatischer ist die Sicherheitslage aber immer noch bei Android. So wurden nach Angaben des Bochumer IT-Sicherheitsunternehmens G-Data allein im dritten Quartal 2015 rund 574.000 Schaddateien mit Ziel Android ermittelt. Das sind 50 Prozent mehr als im Jahr zuvor. Vor allem die Zahl der ausgeklügelten Angriffe nahm zu. So registrierte G-Data sehr viel mehr Smartphones, auf denen bereits Schadsoftware installiert worden war, bevor sie überhaupt in die Hände des Kunden gelangten.

Das IT-Sicherheitsunternehmen Lookout wiederum hat sich in grossen Unternehmen die dort eingesetzten Android-Geräte angeschaut und darauf elf verschiedene Programme entdeckt, die sich Root-Rechte (Administratorrechte) verschafft hatten, sowie 25 Typen von Spionagesoftware. Hinzu kamen diverse Trojaner und andere Schadsoftware, die mit Hilfe von Schwachstellen im Betriebssystem auf die Endgeräte gelangt waren.

Veraltete Android-Versionen und Custom-ROMs

Android hat nicht nur das Problem, dass es besonders häufig angegriffen wird, sondern auch, dass sich die Hersteller von Android-Geräten offenbar besonders schwertun, die jeweils aktuellste Version des Betriebssystems zeitnah bereitzustellen.

“„Android-Nutzer sind stark von den Geräteherstellern und Netzbetreibern abhängig, wenn es um System-Updates geht. Smartphones und Tablets mit einem veralteten System stellen ein ernstes Sicherheitsrisiko dar.“„

Das Bundesamt für die Sicherheit in der Informationstechnik (BSI) moniert in seinem Bericht zur Sicherheitslage 2015 das „schleppende, teilweise nachlässige Update-Verhalten der Gerätehersteller“. Demnach müssen Nutzer von Android-Systemen manchmal bis zu zehn Monate warten, bis neue Android-Versionen zur Verfügung stehen, die Sicherheitslücken schliessen. Hinzu kommt, dass selbst für hochwertige Smartphones und Tablets nach etwa 18 bis 24 Monaten keine neuen Betriebssystem-Upgrades mehr angeboten werden.

Hier kommt auch das Steuerrecht mit ins Spiel: Laut der AfA-Tabelle des Bundesfinanzministeriums sind Smartphones, deren Anschaffungspreis 410 Euro übersteigt, erst nach fünf Jahren abgeschrieben. Hochwertige Systeme wie ein Galaxy S6 von Samsung oder ein Nexus 6P von Google überschreiten in der Regel diese Schwelle. In diesem Fall muss man sich entscheiden, ob man ein aktuelles Android-System haben möchte oder Sicherheitsmängel in Kauf nimmt, dafür aber die Abschreibungsfrist einhalten kann.

Folge der Update-Problematik bei Android ist: Nach Angaben von G-Data lief im dritten Quartal 2015 auf mehr als 20 Prozent der Android-Systeme die Version 4.4.x (Kitkat). Sie kam bereits im Oktober 2013 auf den Markt. Rund 40 Prozent der Endgeräte nutzten noch die Android-Version Jelly Bean (4.1 bis 4.3), die seit Ende Juni 2012 verfügbar ist. Insgesamt, so G-Data, war im dritten Quartal 2015 auf 80 Prozent der Android-Endgeräte eine überholte Systemsoftware im Einsatz, die Sicherheitslücken aufwies.

Dass es mit Updates auch anders gehen kann, zeigt Apple. So läuft die aktuelle iOS-Version 9.3 etwa auch auf einem iPhone 4s, das im Oktober 2011 auf den Markt gekommen ist.

Upgrade per Custom-ROM

Um Android-Smartphones weiterhin nutzen zu können, für die der Hersteller kein Upgrade der Systemsoftware bereitstellt, kommt das Aufspielen eines Custom-ROMs in Betracht. Das sind aktuelle Android-Versionen, die unabhängige Entwickler und Communitys für ältere Endgeräte bereitstellen. Zu den bekanntesten Anbietern solcher Community-Editionen von Android zählt CyanogenMod.

Für das Samsung Galaxy S2 GT-i9100, das in Deutschland im Mai 2011 auf den Markt gekommen ist, steht beispielsweise mit CyanogenMod 12.1 ein Custom-ROM auf Basis von Android 5.1.1 zur Verfügung. Samsung selbst brachte im Frühjahr 2013 das letzte Upgrade auf Android 4.1.2 heraus.

Unter dem Sicherheitsaspekt sind Custom-ROMs allerdings nicht unumstritten. Das erhöht das Risiko, wenn Angreifer Zugang zum System erhalten. Sie können sich dann zum Systemverwalter ernennen und Konfigurationseinstellungen ändern.

Sicherheit der Apps und Antiviren-Programme

Ein aktuelles, sicheres Betriebssystem ist ein wichtiger Baustein einer Mobile-Security-Strategie. Mindestens ebenso wichtig ist es, seine Aufmerksamkeit den mobilen Anwendungen zu widmen, die darauf laufen.

So weisen nach Angaben der amerikanischen Sicherheitsfirma Veracode 80 Prozent der mobilen Anwendungen gravierende Sicherheitsmängel auf. Veracode bietet einen Cloud-Service an, mit dem Entwickler und Administratoren Apps auf Schwachstellen analysieren können. Nach Angaben des Unternehmens hatten vor allem Apps, die mit Hilfe von PHP codiert wurden, Sicherheitslücken: 86 Prozent dieser Anwendungen erfüllten nicht die Security-Vorgaben des Open Web Application Security Projects (OWASP).

“„Zwei Drittel der Führungskräfte sind sich nicht bewusst, dass jeder Mitarbeiter bei der Abwehr von Cyber-Attacken eine Rolle zu spielen hat.“„

Greg Day

Vice President und Chief Security Officer EMEA bei Palo Alto Networks

Ein Grund für diese hohe Quote ist die mangelnde Qualitätssicherung bei Apps: „Mobility wird derzeit vor allem aus strategischer Sicht diskutiert“, sagt Holger Unrau, Director und Project Manager Testing bei CGI, einem Anbieter von IT-Dienstleistungen. „Auf der operativen Ebene ist das Thema noch nicht richtig verankert. Unter anderem fehlt es an einer geeigneten Test-Infrastruktur.“

Unrau rät Entwicklern dazu, selbst entwickelte oder angepasste mobile Anwendungen mit der Hilfe externer Spezialisten für Software-Tests überprüfen zu lassen.

Derzeit verfügen laut IDC nur zwei Drittel der Unternehmen, die mobile Anwendungen einsetzen und entwickeln, über ein Framework, das zur Qualitätssicherung solcher Applikationen dient.

Antiviren-Programme

Die Anfälligkeit der Apps ist auch den Cyberkriminellen aufgefallen. Der Symantec-Sicherheitsstratege Thomas Hemker warnt deshalb: „Es gibt immer mehr infizierte oder intrusive Anwendungen und neue Formen von Ransomware, die für digitale Erpressung eingesetzt werden.“

Ebenso wie bei Desktop-Betriebssystemen häufen sich bei Mobilbetriebssystemen zudem Angriffe, die Sicherheitslücken von Systemkomponenten und Anwendungen wie Browsern ausnutzen.

Hier setzen die Anbieter von Schutzsoftware für PCs mit speziellen Programmpaketen an, die Smartphones und Tablet-Rechner unter iOS, Android und Windows vor Viren, Trojanern und anderen Formen von Schadsoftware schützen sollen. Das deutsche Software-Testinstitut AV-Test in Magdeburg testet solche Programme regelmässig auf ihre Wirksamkeit und Benutzerfreundlichkeit. Die Ergebnisse veröffentlicht AV-Test jeweils auf seiner Website www.av-test.org.

Allerdings gibt es auch kritische Stimmen, die den Nutzen von gesonderter Sicherheitssoftware bei Mobilsystemen grundsätzlich infrage stellen. Dazu zählt etwa das Bundesamt für Sicherheit in der Informationstechnik. In seinen Leitfäden für den Einsatz von Android und iOS in Unternehmen heisst es: „Aus Sicht des BSI ist ein gesondertes Virenschutzprogramm auf mobilen Endgeräten derzeit nicht erforderlich.“ Als Grund für diese Einschätzung führt das BSI an, dass bei den aktuellen Versionen von iOS und Android die Rechtestruktur für Apps gut abgesichert sei und zudem Techniken wie Container zum Einsatz kämen.

Authentifizierung und zentrales Management

IT-Sicherheitsfachleute gehen davon aus, dass es nicht mehr genügt, mobile Endgeräte, deren Betriebssysteme und Apps sowie Speichermedien wie SD-Karten abzusichern. Vielmehr ist auch der Schutz der Informationen und Dokumente erforderlich, die auf Mobilsystemen gespeichert und verarbeitet werden. Das schliesst auch den Transfer der Daten zwischen Endgerät und Unternehmensnetz mit ein. Deshalb empfiehlt das IT-Sicherheitsunternehmen Check Point eine durchgängige starke Verschlüsselung von Dokumenten in Kombination mit Sicherheitsüberprüfungen.

“„In den meisten Unternehmen ist Mobile Security nicht von Grund auf in die Infrastruktur integriert, sondern nachträglich aufgesetzt.“„

Wichtig ist laut Check Point dabei, dass die mobilen Systeme weitestgehend von Sicherheitsanalysen entlastet werden. Vor allem Wearables seien wegen ihrer begrenzten Rechenleistung nicht in der Lage, solche aufwendigen Prozesse durchzuführen.

Dagegen lassen sich Smart Watches dazu nutzen, um eine Zweifaktor-Authentifizierung durchzuführen. Beim Zugriff auf unternehmenskritische Daten muss sich der Nutzer mit zwei oder mehr unabhängigen Berechtigungsnachweisen legitimieren. Der erste Authentifizierungs-Faktor kann ein herkömmliches Passwort sein. Der zweite Faktor lässt sich etwa mit biometrischen Daten wie einem Fingerabdruck oder dem typischen Rhythmus des Herzschlags des Users realisieren, den Sensoren erfassen.

Laut IDC setzen bereits 44 Prozent der deutschen Unternehmen eine Mehrfaktor-Authentifizierung für mobile Endgeräte ein, jedoch meist in Form von Hardware- oder Software-Token.

Zentrales Management

Für Unternehmen, in denen Dutzende oder Hunderte von Android- oder iOS-Endgeräten im Einsatz sind, ist es sinnvoll, eine zentrale Management-Konsole beziehungsweise MDM-Software für die Verwaltung der Systeme einzusetzen. Über diese lassen sich nicht nur Such- und Remote-Wipe-Aktionen beim Verlust von Smartphones und Tablets starten. Auch Konfigurationseinstellungen und unternehmensweite Sicherheitsregeln können auf diese Weise parallel auf mehreren Endgeräten angepasst werden.

Es gibt eine Vielzahl von Unternehmen, die MDM- oder EMM-Lösungen anbieten, zum Beispiel MobileIron, Blackberry, das den EMM-Anbieter Good Technology übernommen hat, oder AirWatch.

Für kleine und mittelständische Unternehmen mit einer Windows-Umgebung und Windows-Servern kommt zudem Microsoft Intune in Betracht. Diese MDM-Software, die als Cloud-Lösung zur Verfügung steht, unterstützt neben Windows-Systemen auch iOS- und Android-Geräte. Ausserdem lassen sich Mac-Systeme (ab Mac OS 10.9) zentral verwalten.

Verpflichtende Sicherheitsvorkehrungen einführen

Nicht jedes Unternehmen kann oder will sich eine Management-Software leisten. Um Cyberkriminellen das Leben schwer zu machen, sollte es seine Mitarbeiter darauf verpflichten, auf den mobilen Endgeräten zumindest grundlegende Sicherheitsvorkehrungen zu treffen.

Dazu zählt etwa die Gerätesperre. Sie sperrt das System, wenn es etliche Sekunden oder ein paar Minuten lang nicht genutzt wird. Ist eine Management-Software im Einsatz, legen Administratoren diese Einstellungen fest.

Seit iOS 9 können Nutzer von iPhones und iPads statt einer vierstelligen eine sechsstellige Ziffernfolge vorgeben. Das erhöht das Sicherheitsniveau erheblich, ist aber etwas unkomfortabler. iOS verschlüsselt zudem das System automatisch, wenn die Codesperre aktiviert wird.

Bei Android muss diese Funktion erst eingeschaltet werden. Das macht man über „Einstellungen, Sicherheit, Telefon verschlüsseln“. Gesichert werden Konten, Einstellungen, Apps, die dazugehörigen Daten sowie andere Dateien.

Zudem ist es ratsam, die Fernlöschfunktion zu aktivieren. Bei Android ist diese unter „Einstellungen, Sicherheit, Geräteverwaltung, Geräteadministratoren“ zu finden. Bei iPhones heisst das Pendant dazu „Mein iPhone suchen“. Sie ist auch von PCs oder Mac-Rechnern aus über Apples iCloud zugänglich. Bei Android erfolgt der Zugriff über www.google.com/android/devicemanager.

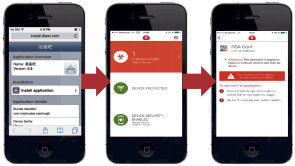

Erweiterte Funktionen bieten Sicherheits-Apps wie Lookout. Sie informieren den Besitzer eines Systems, wo es sich befindet, ermöglichen das Löschen und erstellen im Vorfeld Backups der Daten. Zudem ermitteln solche Anwendungen, welche Apps potenziell gefährlich sind, und warnen den Nutzer.

“„Für viele Unternehmen ist das Anwenderfehlverhalten nach wie vor die größte Hürde bei der mobilen Sicherheit. Am Ende ist eine Security-Lösung wirkungslos, wenn sie der Mitarbeiter umgeht.“„

Unterbleiben sollte das Rooten (bei Android) beziehungsweise das Jailbreaking (bei iOS). Andernfalls besteht die Gefahr, dass sich Angreifer Administratorrechte auf einem gehackten Endgerät verschaffen oder Schadsoftware darauf platzieren.

Problematisch ist bei Android-Systemen auch, die Entwickleroptionen unter „Einstellungen, Entwickler, USB Debugging“ zu aktivieren. Das macht solche Systeme anfällig für

Attacken über eine USB-Verbindung, etwa beim Sichern oder Synchronisieren von Daten mittels Kabelverbindung.

Attacken über eine USB-Verbindung, etwa beim Sichern oder Synchronisieren von Daten mittels Kabelverbindung.

Gut haben es in diesem Punkt Unternehmen mit MDM- oder EMM-Lösung. Diese Programme informieren den Administrator, sobald ein Nutzer ein gerootetes Mobilsystem einsetzt, was vor allem bei privaten Endgeräten der Fall ist, die für geschäftliche Zwecke verwendet werden.

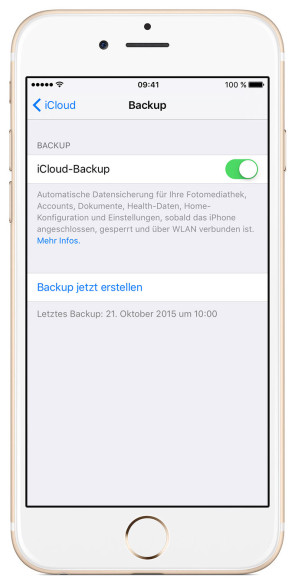

Backups der System- und Anwendungsdaten erstellen

Ein wichtiges Element einer Sicherheitsstrategie ist es auch, für regelmässige Backups der System- und Anwendungsdaten zu sorgen. Das ist vor allem dann hilfreich, wenn ein Smartphone oder Tablet abhandenkommt oder beschädigt wurde. Auch wenn ein System durch Schadsoftware kompromittiert wurde und in den Ursprungszustand zurückgesetzt werden muss, ist eine Datensicherung von Nutzen. Werden solche Endgeräte beruflich eingesetzt, ist es unverzichtbar, die Backup-Dateien auch zu verschlüsseln.

Solche Backup-Funktionen haben mittlerweile viele Hersteller von Mobilsystemen in ihren Systeme implementiert. Damit lassen sich Sicherungskopien erstellen und in einer Cloud oder auf einem Rechner ablegen.

Bei iOS 8 und 9 werden Backups beispielsweise in verschlüsselter Form in der Apple

iCloud abgelegt. Damit sind diese Sicherungen allerdings über die Apple-ID des Nutzers zugänglich. Gelangt diese ID in falsche Hände, hat der Angreifer damit Zugang zu vertraulichen Daten des Users. Eine Alternative sind verschlüsselte lokale Backups über iTunes.

iCloud abgelegt. Damit sind diese Sicherungen allerdings über die Apple-ID des Nutzers zugänglich. Gelangt diese ID in falsche Hände, hat der Angreifer damit Zugang zu vertraulichen Daten des Users. Eine Alternative sind verschlüsselte lokale Backups über iTunes.

Bei Android-Systemen werden Daten standardmässig auf Google-Servern gesichert („Einstellungen, Sichern & zurücksetzen“). Das ist für Unternehmen nicht zu akzeptieren, zumal das Sichern App-Daten, WLAN-Passwörter und weitere vertrauliche Daten mit einschliesst.

Für Android wie iOS gilt: Die in die Systeme integrierten Backup-Verfahren sind nur für kleine Unternehmen praktikabel. Wer ein zentrales Backup inklusive Verschlüsselung und Zeitplänen für Sicherungen braucht, kann das von einer Management-Software erledigen lassen.

“„Die Bildschirmsperre auf iOS-Geräten deaktiviert nicht automatisch die Spracherkennung Siri. Leider verliert dieser Sicherheitsmechanismus dadurch zu einem Gutteil seinen Sinn.“„

Oder er schafft sich eine separate Datensicherungs-Software an. Allzu viele Anbieter sind auf diesem Feld allerdings nicht aktiv. Zu ihnen zählen Asigra, Commvault und Druva. Bei deren Programmen handelt es sich um ausgewachsene Backup-Lösungen für Windows, iOS und Android. Ein Vorteil solcher Lösungen ist, dass sich mit ihnen nicht nur die Daten und Systemeinstellungen von Mobilgeräten, sondern auch von Desktop-Rechnern sichern lassen. Damit können selbst kleinere Unternehmen mit geringem Aufwand eine Datensicherung etablieren, die alle relevanten Geräte umfasst.

Fazit

Enterprise Mobility ist ohne Sicherheitsrisiken nicht zu haben. Doch wehrlos ausgeliefert ist man den Gefahren nicht. Von der Wahl des Betriebssystems über die Absicherung der Apps bis zum Backup gibt es viele Stellschrauben, mit denen sich der Schutz auf ein akzeptables Niveau bringen lässt. Nur an einzelnen Punkten anzusetzen, wäre aber zu wenig. Ohne umfassendes Konzept bleiben Schwachstellen offen, über die im schlimmsten Fall die gesamte Unternehmens-IT kompromittiert wird.