Auf keinen Fall zahlen

13.06.2016, 07:05 Uhr

Ransomware-Attacken - So schützen Sie sich

Erpresser-Trojaner wie Teslacrypt oder Locky halten Europa in Atem und nehmen auch zunehmend Unternehmen ins Visier. Online PC zeigt, wie Sie sich vor Ransomware schützen.

Unter den Cyberattacken, denen sich Unternehmen ausgesetzt sehen, zählen Erpresserviren zu den perfidesten. Es gibt sie zwar schon seit 2010, allerdings haben sie sich in jüngster Zeit explosionsartig vermehrt und agieren sehr viel trickreicher als zu Beginn. Ins Bewusstsein der Öffentlichkeit haben sie es mit schlagzeilenträchtigen Angriffen auf Krankenhäuser oder Gemeindeverwaltungen geschafft.

Ob Unternehmen, öffentliche Einrichtungen oder Privatnutzer betroffen sind, das Vorgehen ist immer das gleiche: Schadprogramme schränken den Zugriff auf Systeme und Daten ein – die Freigabe der Ressourcen erfolgt nur gegen Zahlung eines Lösegelds. Abgeleitet von Ransom, dem englischen Wort für Lösegeld, bezeichnet man Erpresserviren auch als Ransomware.

Zwei Ransomware-Varianten

Wenn man Glück hat, bekommt man es mit einer Ausprägung zu tun, die lediglich das Betriebssystem manipuliert und keine Daten verschlüsselt. Die wahrscheinlich bekanntesten Vertreter dieser Art Erpresserviren sind der BKA-Trojaner und der GVU-Trojaner. Sie missbrauchen Namen und Logos des Bundeskriminalamts und der Gesellschaft zur Verfolgung von Urheberrechtsverletzungen, um der kriminellen Zahlungsaufforderung einen offiziellen und seriösen Charakter zu verleihen. So wird auf dem Sperrbildschirm etwa behauptet, dass der Rechner durch polizeiliche Ermittlungen gesperrt wurde und erst nach Zahlung eines Bussgelds wieder nutzbar ist.

Neuere Varianten von Ransomware sind da deutlich raffinierter: Sie verschlüsseln sämtliche Daten – sogar auf angeschlossenen Netzlaufwerken und eingebundenen Cloud-Diensten. So ist auch nachdem ein Rechner vom Schadprogramm bereinigt wurde, kein Zugriff auf die Daten möglich.

Weil für die Verschlüsselung sichere Algorithmen zum Einsatz kommen, ist eine Entschlüsselung ohne den entsprechenden Schlüssel nicht zu erreichen. Bekannte Vertreter dieser Art Ransomware sind zum Beispiel Teslacrypt und Locky.

Weil die Wiederherstellung der Daten häufig mit deutlich höheren Kosten verbunden wäre, entscheiden sich viele Unternehmen dafür, das Lösegeld zu zahlen. Es beträgt vielfach nicht mehr als ein paar Hundert Euro: „Der Geldbetrag hängt meistens von der Menge der Daten ab, die verschlüsselt wurden“, so Rüdiger Trost, Sicherheitsexperte beim Antiviren-Spezialisten F-Secure. Verglichen mit Banking-Trojanern hat Ransomware für die Kriminellen einen entscheidenden Vorteil: Sie erhalten ihr Geld direkt vom Opfer über anonyme Zahlmethoden wie Bitcoin. Mittelsmänner für Überweisungen braucht man nicht.

Oft sind die Kosten für das Lösegeld allerdings noch der geringste Schaden. Hinzu kommen in vielen Fällen Reputations- oder sogar Fremdschäden, etwa wenn es sich bei den verschlüsselten Daten um wichtige Kundendaten handelt und sich Aufträge nicht rechtzeitig erledigen lassen.

Das hierzulande wohl bekannteste Ransomware-Opfer ist die unterfränkische Stadt Dettelbach. Anfang Februar dieses Jahres verschlüsselte ein Erpresservirus die Daten der Stadtverwaltung. Die Ransomware war als E-Mail-Anhang gekommen und hatte auf einem Arbeitsplatzrechner zugeschlagen.

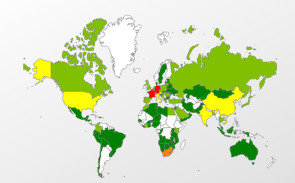

Deutschland stark betroffen

Ransomware ist in Deutschland ein grosses Problem. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beobachtet seit Dezember letzten Jahres grosse Spam-Wellen, über die massenhaft Erpresserschädlinge verteilt werden.

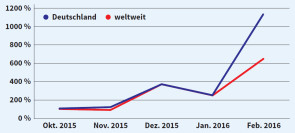

Laut den Antiviren-Spezialisten von Kaspersky Lab haben sich die Angriffsversuche von Ransomware hierzulande innerhalb eines halben Jahres um den Faktor 2,6 erhöht. Zum Vergleich: Weltweit gab es „nur“ einen Anstieg um den Faktor 1,5. „Allein im Februar 2016 haben wir so viele Angriffsversuche auf unsere Kunden durch Ransomware gezählt wie etwa in den vorangegangenen fünf Monaten“, so Holger Suhl, General Manager DACH bei Kaspersky.

Doch weshalb ist ausgerechnet Deutschland im Visier der digitalen Erpresser? „Der Fokus auf Deutschland hat damit zu tun, dass die Angreifer unter anderem gezielte Kampagnen auf deutsche Unternehmen fahren, weil damit zuverlässig Geld zu machen ist. Beispiele sind gefälschte Sipgate-Faxe, BKA-Locky-Warnungen oder Bewerbungen auf Stellenausschreibungen mit infizierten Unterlagen in der Dropbox. Diese sind in fehlerfreiem Deutsch geschrieben und reagieren intelligent auf die aktuelle Situation“, weiss Michael Veit, IT-Security-Experte beim Antiviren-Spezialisten Sophos.

Dass vor allem deutsche Unternehmen betroffen sind, hat laut Candid Wüest, Principal Threat Researcher bei Symantec, zum Teil auch mit den Firmen selbst zu tun: „Das liegt unter anderem daran, dass es in Deutschland eine Vielzahl wirtschaftlich gut aufgestellter KMUs gibt, die jedoch nicht über ein rund um die Uhr aktives Security-Team verfügen. Dadurch sind sie ein attraktives Ziel für Cyberkriminelle. Zudem kopieren Angreifer zunehmend erfolgreiche Attacken – zum Beispiel auf Krankenhäuser – und übertragen diese Methoden auf Unternehmen anderer Branchen.“

Die aktuelle Ransomware-Welle hat laut Sophos-Experte Veit aber auch einen positiven Nebeneffekt: Auf lange Sicht gesehen erhöht sie die Sicherheit in Unternehmen. Auf die Frage, ob Ransomware in der nächsten Zeit die gefährlichste Bedrohung für Unternehmen sein werde, antwortet er: „In der nahen Zukunft auf jeden Fall, aber auf der anderen Seite wird das ein Katalysator sein, um lange notwendige Security-Basics/Best Practices in Unternehmen umzusetzen.“

Digitale Erpressung

Ein typischer Erpressungsversuch mit Ransomware läuft wie folgt ab: Ein Benutzer bekommt eine Spam-Mail, die von einem glaubwürdig erscheinenden Absender stammt. Solche Spam-Mails werden immer professioneller und lassen sich immer schwieriger als Schadnachrichten identizifieren.

Die Empfänger werden dazu gebracht, angehängte Dateien zu öffnen, die angeblich Rechnungen oder sonstige wichtige Daten beinhalten, um Schadsoftware auf deren Rechnern zu installieren. Dafür werden die E-Mails echter Firmen samt den tatsächlichen Firmendaten mittlerweile extrem gekonnt nachgeahmt.

Spearfishing: Die populärste Form solcher Phishing-Attacken ist derzeit das Spearfishing. „Dabei werden individuelle E-Mails verfasst, um bei den potenziellen Opfern das Vertrauen zu wecken, dass diese E-Mail an sie persönlich gerichtet ist“, weiss Alexander Vukcevic, Director of Virus Labs bei Avira. Aktuell nutzt diese Methode zum Beispiel der Schädling Petya. E-Mails mit Petya werden in Form einer Bewerbung von gekaperten E-Mail-Adressen aus an die Personalabteilungen von Firmen verschickt.

Botnetze: Für das Versenden der Spam-Mails verwenden die Kriminellen häufig Botnetze – mit einem Trojaner verseuchte Computer, die über das Internet ferngesteuert werden. Es gibt kleine Botnetze mit einer Handvoll ferngesteuerter Rechner und gigantische Netze mit Millionen infizierter Computer.

Bei den angehängten Schaddateien handelt es sich zum Beispiel um Word- oder Excel-Dateien mit gefährlichen Makros. Diese Makros versuchen, die eigentliche Schaddatei auf den Rechner zu laden. Dafür werden eine Reihe von nur kurze Zeit gültigen Einweg-Webadressen abgefragt, unter denen Schaddateien hinterlegt sind. Wenn eine Adresse nicht erreichbar ist, dann wird die nächste Adresse versucht, bis die Ransomware erfolgreich heruntergeladen wurde.

Anschliessend führt das Makro die Ransomware aus. Dazu kontaktiert der Virus einen sogenannten C&C-Server in einem Botnetz. C&C steht für Command and Control. C&C-Server sind Server im Internet, die mit Trojanern befallene Geräte aus der Ferne steuern. „Die Systeme zur Steuerung und Verteilung der Malware wechseln teilweise in weniger als einer Stunde“, so Holger Viehoefer, Manager Alliances & Strategic Partners bei Trend Micro. Von diesen Servern lädt der Erpresservirus einen individuellen Schlüssel herunter. Damit werden dann die Dateien auf dem Rechner sowie auf angeschlossenen Netzlaufwerken verschlüsselt. Zudem werden häufig auch die Schattenkopien in Windows gelöscht, um ein Wiederherstellen der Daten zu verhindern.

Moderne Ramsomware verwendet sichere Verschlüsselungsmethoden, die sich nicht knacken lassen – wobei die Verschlüsselungsmethode von Virus zu Virus unterschiedlich ist. Eine häufige Variante ist die Nutzung einer asymmetrischen Verschlüsselung. Meist kommt ein unknackbarer AES-Algorithmus mit einem 256-Bit-Schlüssel zum Einsatz. Der C&C-Server erstellt einen öffentlichen und einen privaten Schlüssel. Mit dem öffentlichen Schlüssel lassen sich Daten zwar verschlüsseln, aber nicht entschlüsseln. Dieser öffentliche Schlüssel wird an den Rechner des Opfers gesendet und für die Verschlüsselung verwendet. Der private Schlüssel verbleibt auf dem C&C-Server und wird erst nach Zahlung des Lösegelds herausgegeben.

Exploit-Kits und Drive-by-Downloads: Ein ebenfalls weitverbreiteter Infektionsweg für Ransomware sind Exploits – Tools, die Schwachstellen in Programmen ausnutzen und auf diesem Weg Schadsoftware einschleusen. Mit Hilfe sogenannter Exploit-Kits lässt sich auch mit begrenzten Programmierfähigkeiten Ransomware entwickeln. „Damit wird es selbst für unerfahrene Kriminelle relativ leicht, eine eigene Ransomware zusammenzuklicken und diese über – für wenig Geld zu bekommende – Botnetze zu verteilen. Berühmtheit hat der CBT-Locker erlangt, der im grossen Stil an Franchisenehmer verkauft wurde“, berichtet F-Secure-Sicherheitsexperte Rüdiger Trost.

Die Exploits finden zum Beispiel über Drive-by-Downloads ihren Weg auf die Computer. Ein Drive-by-Download ist das unbeabsichtigte Herunterladen von Software aus dem Internet allein durch das Aufrufen einer präparierten Webseite. Dafür werden Sicherheitslücken im Browser ausgenutzt.

Server und Fernwartung: Zwei weitere Wege der Verbreitung von Ransomware sind unsichere Server und Zugänge zur Fernwartung. So nutzt zum Beispiel die erwähnte Ransomware CTB-Locker Schwachstellen in Webapplikationen aus und verschlüsselt so den Inhalt von Webservern.

Die Ransomware GPCode durchsucht das Internet nach Fernwartungszugängen wie den Microsoft Remote Desktop. Wurde ein Zugang gefunden, versucht das Tool, das Passwort mittels eines Brute-Force-Angriffs herauszufinden. Mit der Brute-Force-Methode werden alle Passwortkombinationen durchprobiert, bis das richtige aufgespürt wurde. Wenn der Zugang geknackt wurde, wird die Ransomware auf dem Fernwartungsrechner installiert.

Locky, CTB-Locker & Co.

Einer der in Deutschland besonders aktiven Erpresserviren ist Locky. Von dieser Ransomware waren Ende Februar bereits über 60 Modifikationen bekannt. Locky gelangt über gefälschte Rechnungen im Mail-Anhang auf die Rechner. Ausserdem sind laut Kaspersky auch seriöse Internetseiten bekannt, auf denen die Locky-Schadsoftware platziert wurde. „Die Kriminellen hinter Locky versuchen, aus der Erpressersoftware alles rauszuholen und grösstmöglichen Profit zu erzielen. Locky ist kein ‚Kinderfasching‘, hier hat jemand viel kriminelle Energie investiert“, so Holger Suhl von Kaspersky.

In anderen Ländern ist Locky ebenfalls aktiv. So infizierte die Ransomware zum Beispiel die Krankenakten des Hollywood Presbyterian Medical Center in Los Angeles. Das Krankenhaus war von der Attacke lahmgelegt worden und musste umgerechnet rund 15.000 Euro Lösegeld bezahlen, um seine Gesundheitsakten zurückzubekommen. Bis das Lösegeld bezahlt und die Daten entschlüsselt waren, arbeitete man im Krankenhaus wieder mit der Technik aus dem letzten Jahrhundert: Patientendaten wurden auf Papier aufgenommen und Dokumente per Fax verschickt.

Das Besondere an Locky: Der Virus führt detaillierte Statistiken zu jedem einzelnen Opfer, was äusserst unüblich für eine Ransomware ist. Grund hierfür sind die finanziellen Interessen der Straftäter. Auf diese Weise lässt sich der Wert verschlüsselter Dateien nämlich genauer bestimmen, um die Lösegeldforderungen anzupassen und möglichst viel Profit zu machen.

Der Erpresservirus CTB-Locker zielt auf Webserver. Während es traditionelle Ransomware auf Nutzerdaten abgesehen hat, greift CTB-Locker Webserver an, genauer gesagt den Webroot. Ohne dieses Verzeichnis funktioniert kein Webserver. Die Cyberkriminellen ersetzen die Startseite der Webpräsenz durch eine eigene Seite, auf der sie genau erklären, auf welchem Weg das Lösegeld zu zahlen ist. Über einen speziellen Code, der nur für die Opfer zugänglich ist, können diese sogar mit den Angreifern chatten.

Nach Analysen von Kaspersky hat CTB-Locker bis Mitte März bereits auf rund 70 Webservern zugeschlagen, hauptsächlich in den USA. Noch ist nicht klar, wie ein solcher Angriff vonstatten geht. Da die meisten betroffenen Webseiten auf das Content-Management-System Wordpress setzen, könnte eine Sicherheitslücke in Wordpress das Problem sein.

So kann man sich schützen

Viele Unternehmen sind kaum gegen solche Erpresserviren geschützt. Traditionelle Erkennungsmechanismen basieren mehr oder weniger darauf, Software und Mail-Nachrichten mit Mustern bereits bekannter Bedrohungen zu vergleichen und so Schadsoftware zu erkennen. Laut den Antiviren-Experten von Panda Software gibt es rund 230.000 neue Malware-Exemplare pro Tag – 18 Prozent der neuen Viren werden von traditionellen Antivirenlösungen innerhalb der ersten 24 Stunden nicht entdeckt. Drei Monate später werden noch immer 2 Prozent nicht erkannt.

Ransomware erfordert daher neue Methoden, um das Wettrennen mit den Kriminellen zu gewinnen: „Da die Angreifer neue Schädlingsvarianten typischerweise gegen die gängigen Antivirenlösungen testen und so lange modifizieren, bis eine neue Variante nicht mehr erkannt wird, bieten die klassischen definitionsbasierten Erkennungsverfahren keinen ausreichenden Schutz mehr“, so der Sophos-Experte Michael Veit. „Stattdessen müssen erweiterte, signaturlose Next-Generation-Technologien zur Erkennung neuer Schädlinge eingesetzt werden, wie eine umfangreiche Verhaltenserkennung verdächtiger Aktionen und die Erkennung von Command-&-Control-Netzwerkverkehr. Am Gateway sind Sandboxing-Technologien der wirksamste Schutz.“

Auch nach Ansicht von Candid Wüest von Symantec reichen klassische Antiviren-Tools nicht mehr aus. Seiner Meinung nach ist auch der Begriff Antiviren-Tool nicht mehr zeitgemäss: „Benötigt werden Sicherheitslösungen, die mehrere Schutzstrategien – Antiviren-Mechanismen mit Firewall, Verhaltensanalyse, Reputationsmanagement – integriert verknüpfen, sodass man proaktiv reagieren kann. Umfassende Sicherheitslösungen verhindern Infektionen auf mehreren Ebenen – zum Beispiel, dass der Nutzer eine infizierte E-Mail öffnet und so auf eine infizierte Webseite gelangt oder dass eine Webseite eine Schwachstelle im Browser ausnutzt“, sagt Wüest.

So evaluieren und klassifizieren neue Next-Generation-Sicherheits-Tools – die oftmals in der Cloud laufen – alle Anwendungen auf einem System. Die ständige Überprüfung soll die frühzeitige Identifizierung und Kategorisierung auch neuer Malware ermöglichen. Im Gegensatz zu herkömmlichen Antivirenlösungen, die erkannte Schadprogramme blockieren und davon ausgehen, dass alle anderen Anwendungen sicher sind, lassen neue Lösungen ausschliesslich Anwendungen zu, die als sicher bekannt sind. „Der Einsatz von heuristischen Antiviren-Tools ist eine wirksame Massnahme, um die Ausnutzung von Schwachstellen zu verhindern. Sie analysieren die Eigenschaften und das Verhalten von Dateien, um zu sehen, was sie tun. Schädliche Aktivitäten werden blockiert, um die Ausnutzung von Systemen zu verhindern“, so Rüdiger Trost von F-Secure.

In vielen Fällen lassen sich Ransomware-Angriffe übrigens durch eine aufmerksame Nutzung des Computers vermeiden beziehungsweise die Schäden begrenzen. Forscher der Northeastern University in Boston haben knapp 1400 Fälle von Ransomware unter die Lupe genommen. Das Ergebnis: Eine erhebliche Zahl dieser Angriffe hätte man stoppen können, selbst wenn es sich um Erpresserviren handelte, die Daten verschlüsseln. So äussert sich ein Angriff unter anderem in signifikanten Veränderungen im Dateisystem.

Stets aktuell: „Um ein grösstmögliches Mass an Sicherheit zu garantieren ist Voraussetzung, dass das Betriebssystem sowie die eingesetzten Programme auf den aktuellsten Update-Stand gehalten werden“, erklärt Alexander Vukcevic von Avira. Laut Rüdiger Trost von F-Secure ist Patching ein Eckpfeiler der Sicherheit und wehrt bis zu 80 Prozent der bekannten Bedrohungen ab. Grosse Gefahr geht vor allem von Anwendungen aus, die Inhalte aus dem Internet öffnen, etwa Browser, Mail-Programme, PDF-Betrachter oder Office-Programme. Nicht benötigte Anwendungen sollten grundsätzlich deinstalliert werden – was auf dem System nicht vorhanden ist, kann auch keinen Schaden verursachen.

E-Mails: Nachrichten im HTML-Format sind bei den Nutzern beliebt, da sie viele Darstellungsoptionen bieten. Aber: Mail-Programme nutzen zur Darstellung der HTML-Inhalte dieselben Komponenten und Mechanismen wie Browser – und sind damit eine Schwachstelle. Sie sollten daher so konfiguriert sein, dass sie eingehende Nachrichten nur im Textformat anzeigen. So lassen sich in Textnachrichten zum Beispiel Link-Adressen nicht verschleiern.

Ausserdem sollte bereits serverseitig ein flexibler Spam-Filter eingesetzt werden, der Schadnachrichten zuverlässig erkennt und markiert. Grundsätzlich in die Quarantäne verschoben werden sollten angehängte ausführbare Dateien, verschlüsselte Archive sowie Makros von Office-Dokumenten.

Office-Anwendungen: Viele Erpresserviren setzen bei angehängten Office-Dateien auf Makros, um Daten aus dem Internet zu laden. Daher sollte in Office-Programmen das automatische Ausführen von JavaScript und VBScript deaktiviert werden. Zudem sollten nur signierte Makros genutzt werden.

Segmentierung des Firmennetzes: Aktuelle Epresserviren verbreiten sich nicht innerhalb des Firmennetzwerks – noch nicht. Für künftige Varianten ist das durchaus denkbar. Ähnlich funktionierte die Ende 2008 aufgetauchte Malware Conficker. Durch einen Fehler in einer Netzwerkkomponente von Windows breitete sich der Schädling in Windeseile von einem einzigen Rechner im Unternehmen im gesamten internen Firmennetz aus.

Daher sollte man funktionale Bereiche eines Netzwerks durch eine Firewall abtrennen. So arbeiten zum Beispiel die Arbeitsplatzrechner und die Server in unterschiedlichen Netzwerken. Ein Zugriff auf die jeweiligen Systeme ist nur möglich, wenn es unbedingt sein muss.

Mitarbeiter-Sensibilisierung: Gegenüber allen Daten aus dem Internet sollten die Mitarbeiter Misstrauen hegen. Der gesunde Menschenverstand schützt vor unbedarften Mausklicks. „Der Fokus sollte darauf liegen, die Mitarbeiter ausreichend zu potenziellen Gefahren und Verhaltensweisen zu schulen und regelmässige Backups von allen Dateien auf gesonderten Systemen zu erstellen“, so Candid Wüest von Symantec.

Nicht bezahlen

Zahlen oder nicht – was sollte man tun, wenn man Opfer geworden ist? Es ist nachvollziehbar, dass viele Unternehmen dazu neigen, das geforderte Lösegeld zu bezahlen. Die mehreren Hundert Euro, wie sie oft gefordert werden, fallen in der Regel weniger ins Gewicht als die Kosten für die Wiederherstellung der Daten – sofern das überhaupt möglich ist.

Nicht immer sind jedoch halbwegs aktuelle Backups der Daten verfügbar, wie Alexander Vukcevic von Avira weiss: „Viele Firmen haben keine regelmässigen Backups von ihren Daten und Rechnern, sodass der Aufwand zum Zahlen eines bestimmten Geldbetrags attraktiver erscheint, als die Rechner neu zu konfigurieren oder ältere Datenbestände einzuspielen.“ Jedoch: Mit der Zahlung des Lösegelds kapituliert man vor der Cyberkriminellen und unterstützt sie noch. Erst wenn möglichst viele Opfer nicht bezahlen, wird das illegale Erpressergeschäft unprofitabel. Bislang ist die Cybererpressung ein einträgliches Geschäft: 2015 soll allein die Ransomware Cryptowall 3.0 laut einer Studie der US-amerikanischen Cyber Threat Alliance von Opfern in den USA mehr als 325 Millionen Dollar eingenommen haben.

Die Zahlung des Lösegelds garantiert ausserdem nicht, dass sich anschliessend alle Daten entschlüsseln lassen. So können die Kriminellen das Geld einstreichen, liefern aber dennoch keinen Schlüssel. Oder technische Probleme verhindern die Entschlüsselung.

Für deutsche Sicherheitsbehörden und das Bundesamt für Sicherheit in der Informationstechnik ist klar: Unternehmen sollten nicht zahlen und Strafanzeige erstatten. Laut Bundeskriminalamt ist es für die Aufklärung der Straftaten wichtig, auch dem Weg der Infizierung auf die Spur zu kommen. Polizeiliche Ermittlungen erlauben weitergehende Untersuchungen wie die Verfolgung des Flusses der gezahlten Lösegelder.

Auch die Antiviren-Spezialisten von Sophos raten davon ab, zu zahlen: „Wenn ein Backup-Konzept vorhanden ist, ist das nicht nötig und es wird nicht weiter Geld in diese kriminelle Industrie gepumpt. Wenn ein Unternehmen keine Backups macht, ist ein massgebliches Element einer effizienten IT-Security nicht umgesetzt und es besteht dringender Handlungsbedarf“, so Michael Veit.

Die eingangs erwähnte Stadt Dettelbach entschied sich übrigens für das Zahlen des Lösegelds. Eine von der Stadtverwaltung beauftragte Fachfirma führte die Zahlung der geforderten 1,3 Bitcoins durch, was knapp 500 Euro entsprach. Man war danach zwar in der Lage, einen Teil der Daten wiederherzustellen. Dennoch soll es zu einem weitreichenden IT-Ausfall und Datenverlust gekommen sein.

Schadensbegrenzung

Opfer bemerken eine Infektion meist erst, wenn auf dem Bildschirm die Lösegeldforderung erscheint. Dann ist das Kind bereits in den Brunnen gefallen – und es sind Daten verschlüsselt. Um den Schaden zu begrenzen, sollten betroffene Rechner unverzüglich vom Netzwerk getrennt werden.

Wurde entschieden, nicht zu zahlen, scannt man das betroffene System mit einer Antivirenlösung und entfernt verdächtige Dateien. Da jede Woche neue Ransomware-Varianten auftauchen, gibt es kein Patentrezept, wie sich die Dateien entschlüsseln lassen. Die meisten Experten empfehlen ein Wiederherstellen der Daten aus einem Backup.

Für einige Erpresserviren kursieren auch Entschlüsselungs-Tools. Der Antiviren-Spezialist Kaspersky stellt in Zusammenarbeit mit der niederländischen Polizei ein solches Tool für die Erpresserviren Coinvault und Bitcryptor zur Verfügung.

Wenn nicht klar ist, welche Systeme genau betroffen sind, dann hilft in vielen Fällen ein Blick in die Protokolldateien weiter – so lässt sich ermitteln, welche Rechner zur fraglichen Zeit Zugriff auf Netzlaufwerke hatten. Auch die Metadaten verschlüsselter Dateien liefern Hinweise darauf, welche Benutzerkonten diese Dateien erzeugt haben.

Unter gewissen Voraussetzungen ist auch ohne Backups eine Wiederherstellung der Daten möglich. Das ist der Fall, wenn der Erpresservirus die Windows-Schattenkopien nicht verschlüsselt oder gelöscht hat, Snapshots virtueller Maschinen existieren, Cloud-Dienste frühere Dateiversionen speichern – oder die Verschlüsselung der Ransomware einfach versagt hat.